samba服务器是linux下合windows共享文件的一种解决方案,它可以通过wendows的网络邻居来和Linux共享文件夹,将linux伪装成一个windows在网络邻居上。

那么它是基于什么原理实现的?

首先,我们要知道windows的网络邻居实现方式,它通过以下两个协议来实现

NETBIOS 主机名解析

FILE sharing

通过NETBIOS可以在网络邻居上显示出你的主机名,通过FILE share协议来共享文件。

而SAMBA模拟了这两种实现方法,对应关系如下:

SMB (service message block)---- > NETBIOS

CIFS (common internet file system)----- > FILE share

下面来使用samba

(一)SAMBA服务器的安装,简单配置

1.通过yum安装SAMBA服务器

# yum install samba

2.修改主配置文件,主配置文件位于/etc/samba/smb.cnf

# vim /etc/samba/smb.cmf

找到workgroup字段修改为WORKGROUP

workgroup = WORKGROUP //WORKGROUP是win能识别的网络邻居用户组

开启netbios name 选项,将前面的;去掉

netbios name = DEANHEHIEHEI //后面就是你在windows网络邻居里显示的主机名

3.开启samba服务,注意使用前关闭selinux,避免影响使用samba

# setenforce 0

# service samba start

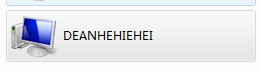

4.效果如下:

但是这个时候还只能用guest账号访问,不能建立文件

(二)配置一个共享的文件夹tools,并且配置一个账户slockware,可以创建文件

1.修改主配置文件,增加字段[tools]

# vim /etc/samba/smb.conf

[tools]

comment = My tools

# comment是注释信息

path = /tools

# 共享文件夹路径,如果不存在需要手动建立

browseable = yes

# 是否允许浏览

public = yes

# 是否开启来宾账号

write list = slockware

# 指定只有slockware账号有写权限

2.添加用户slockware,建立文件夹/tools ,设置acl权限

# useradd slockware

# smbpasswd -a slockware

New SMB password:

Retype new SMB password:

# mkdir /tools

# setfacl -m u:slockware:rwx /tools //必须设置了用户读写权限

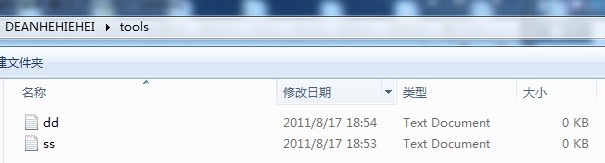

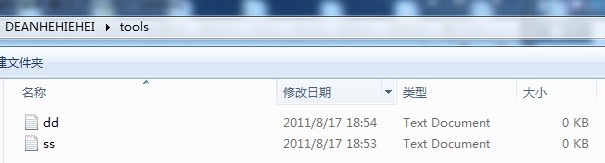

3.重启samba服务,试下效果,输入用户名和密码后,可以在tools里创建文件了

# service samba restart

**4.实现用户组mygrp的可读写:

**4.实现用户组mygrp的可读写:

增加用户组mygrp,创建用户gentoo,将gentoo和slockware添加到mygrp里

# useradd gentoo

# smbpasswd gentoo

# groupadd mygrp

# usermod -aG gentoo mygrp

# usermod -aG slockware mygrp

在第1步的字段[tools]里,将write list修改为:

wreite list = +mygrp

修改/tools文件夹权限为mygrp组可读写

# setfacl -m g:mygrp:rwx /tools

现在,使用gentoo和slockware登陆都可以创建文件了

其他补充:

smbpasswd

-a 表示把此用户加入到samba里

-x 删除用户

-d 临时性取消用户

-e 启用被临时性取消的用户

testparm 可以检查语法错误

(三)linux下如何访问samba共享文件夹

1.需要使用smbclinet命令,一般情况下,系统都默认安装好了,首先查看服务器上的文件夹

smbclient -L 192.168.0.48

Password: # 需要输入密码,直接回车,进入来宾目录

Anonymous login successful

Domain=[WORKGROUP] OS=[Unix] Server=[Samba 3.0.33-3.14.el5]

Sharename Type Comment

--------- ---- -------

homes Disk Home Directories

IPC$ IPC IPC Service (DEANHELLO)

Server Printer Printing Server

想进入slockware用户的目录,需使用

# smbclient -L 192.168.0.48 -U slockware

2.根据看到的目录,通过smbclinet访问想要去的文件夹

# smbclient //192.168.0.48/tools -U slockware

Password:

Domain=[DEANHEHIEHEI] OS=[Unix] Server=[Samba 3.0.33-3.14.el5]

smb: \> help # 输入help 可以看到能够使用的命令,挺丰富的吧

? altname archive blocksize cancel

case_sensitive cd chmod chown close

del dir du exit get

getfacl hardlink help history lcd

link lock lowercase ls mask

md mget mkdir more mput

newer open posix posix_open posix_mkdir

posix_rmdir posix_unlink print prompt put

pwd q queue quit rd

recurse reget rename reput rm

rmdir showacls setmode stat symlink

tar tarmode translate unlock volume

vuid wdel logon listconnect showconnect

!

如果出现如下错误

administrator@ubuntu:~$ smbclient //192.168.0.156/shared

Enter administrator's password:

Anonymous login successful

Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.0.33-3.14.el5]

tree connect failed: NT_STATUS_BAD_NETWORK_NAME

解决方法:应该是/tools 主配置文件里定义的[tools]那么它对应的命令要是/tools,而不是你定义的路径/shared

**3.通过挂载的方式来进入共享目录

# mount -t cifs //172.16.100.1/tools /mnt -o username=slockware

Password:

# cd /mnt

# ls

dd.txt ss.txt

mount -o 指定用户身份

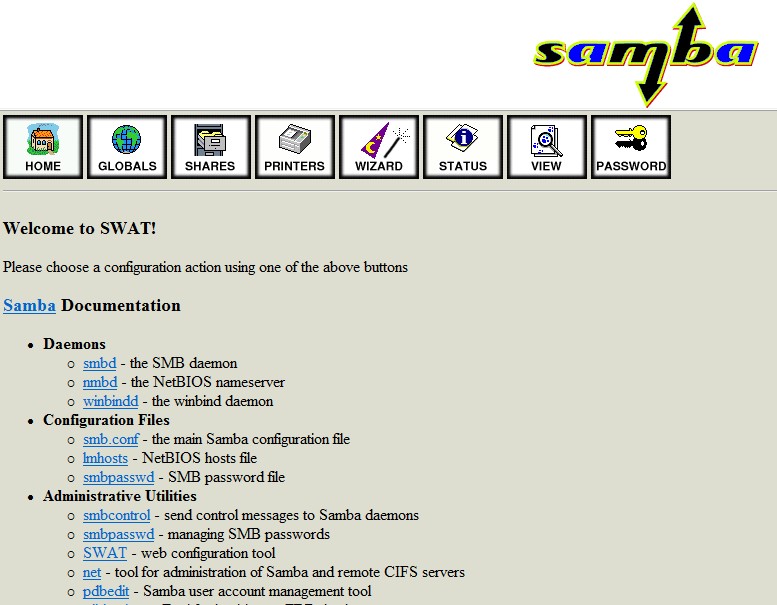

(四)通过网页来控制samba服务器----samba-swat的使用

samba-swat是一个图形化管理samba服务器的软件,功能非常丰富,我们现在来看看怎么使用它

1.安装samba-swat

# yum install samba-swat

2.修改配置文件:(samba-swat不属于服务,它是一个非独立守护进程,依赖于超级守护进程xinetd,xinetd管理的进程配置文件都存放在/etc/xinetd.d/目录下)

# cd /etc/xinetd.d

# vim swat

service swat

{

port = 901 # 进程运行端口定义

socket_type = stream

wait = no

only_from = 192.168.0.0/24 # 指定运行访问的网段或IP

user = root

# 指定登陆用户身份

server = /usr/sbin/swat

log_on_failure += USERID

disable = no # 是否禁用,no开启

}

3.开启swat,方式比较特殊

# service xineted start

# netstat -nltp # 查看是否开启901端口,没有的话可能忘了设disable = no

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:901 0.0.0.0:* LISTEN 3351/xinetd

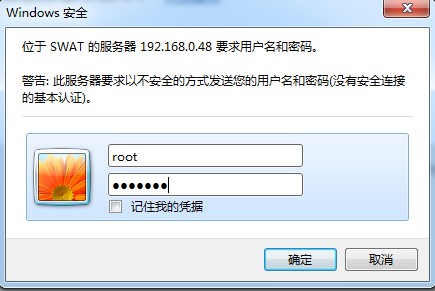

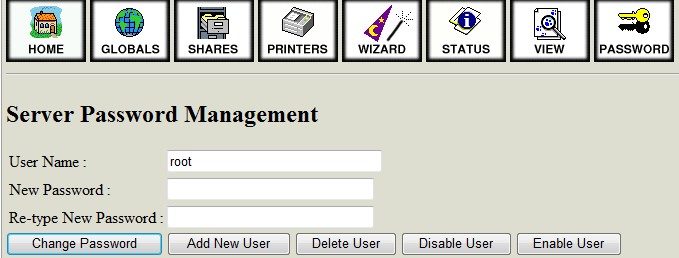

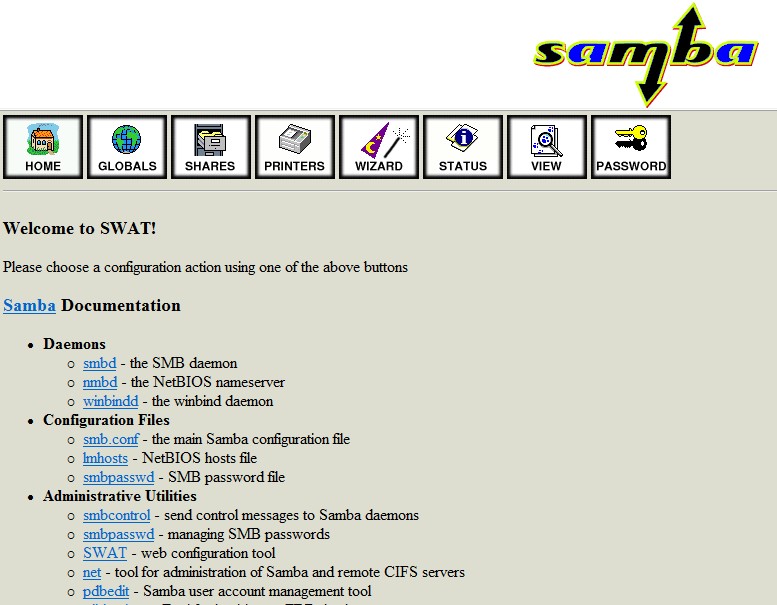

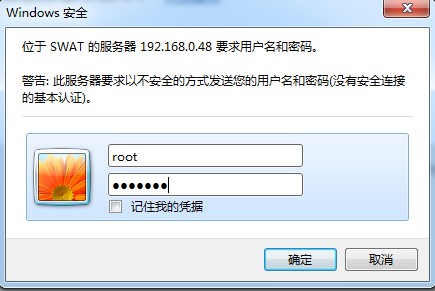

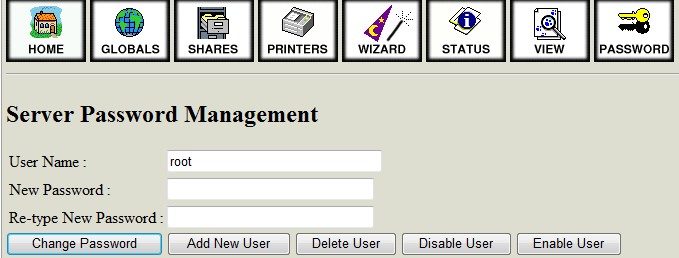

4.在浏览器里输入http://192.168.0.48:901 登陆管理页面,需要注意的是root的密码是操作系统的root密码,所以登陆后我们要修改密码,这样下次登陆就是修改后的密码,系统密码不受影效。 点pssword标签可以修改密码:

点pssword标签可以修改密码:

主页图,功能很丰富,可以自己研究下

分享到:

相关推荐

wxp\第24章__Samba服务器配置和管理

SAMBA服务器配置实验报告.doc

在linux中安装Samba服务器配置方法。

介绍linux中samba服务器的配置和管理

《Linux网络服务器配置与管理》实训指导书05架设SAMBA服务器.pdf《Linux网络服务器配置与管理》实训指导书05架设SAMBA服务器.pdf《Linux网络服务器配置与管理》实训指导书05架设SAMBA服务器.pdf《Linux网络服务器...

Samba服务器的配置

这是 samba 的 SMB 核心进程,它使用 SMB 协议与客户端连接,完成用户认 证、权限管理和文件共享服务。 15.1.1 Samba简介 《Linux服务器配置与管理》教学课件—第-15-章--Samba-服务器配置全文共40页,当前为第6页。...

《Linux网络服务器配置与管理》实训指导书05架设SAMBA服务器全文共4页,当前为第1页。《Linux网络服务器配置与管理》实训指导书05架设SAMBA服务器全文共4页,当前为第1页。架设SAMBA服务器 《Linux网络服务器配置与...

linuxSamba服务器配置与管理.ppt

通过对SMB协议的分析,提出了完整的Samba服务器管理体系,主要包括五个层次:操作系统管理、Samba安全配置、访问控制、日志管理、系统备份与恢复。对于每个层次的安全策略也进行了相应的分析。最后,介绍了对Samba...

项目 配置与管理Samba服务器PPT课件.pptx

Linux下配置Samba服务器.pdf

(1) 公司需要配置一台samba服务器。工作组名为smile,共享目录为/share,共享名为public,该共享目录只允许192.168.0.0/24网段员工访问。...(4) 上机完成企业实战案例的samba服务器配置及调试工作

Samba服务器的配置与管理.docx

LINUX下配置SAMBA服务器[汇编].pdf

学习情境12SAMBA服务器的配置与管理.pptx

Samba服务器的配置与管理.ppt该文档详细且完整,值得借鉴下载使用,欢迎下载使用,有问题可以第一时间联系作者~

随着Linux操作系统的发展和成熟,国内外使用Linux操作的用户不断增加。由于Linux操作系统具有安全...本课程设计依据Linux操作系统提供的SMB服务器简单介绍如何安装和配置Samba服务器,实现Windows下访问Linux共享文件。

第10章Samba服务器管理与配置.pptx